哈希娱乐30余处电站通信系统遭攻击中断波兰披露近年最严重关基网络威胁

哈希游戏作为一种新兴的区块链应用,它巧妙地结合了加密技术与娱乐,为玩家提供了全新的体验。万达哈希平台凭借其独特的彩票玩法和创新的哈希算法,公平公正-方便快捷!万达哈希,哈希游戏平台,哈希娱乐,哈希游戏2025年12月29日,波兰遭遇一场精心策划的协同网络攻击,攻击者将矛头。这场攻击发生在波兰遭遇低温暴雪、临近新年的关键节点,虽未造成能源供应实质性中断,但已。波兰计算机应急响应团队(CERT Polska)已发布详细报告,披露了攻击的完整脉络、技术细节及攻击者溯源进展,为全球能源领域网络安全防护敲响警钟。

此次攻击波及面广泛,涵盖波兰关键基础设施与工业领域,且呈现明显协同作战特征,所有攻击均以 “纯粹的破坏性” 为目标,CERT Polska将其类比为“网络空间的蓄意纵火”。

在可再生能源领域,30余家风力和光伏电站的通信系统遭受直接冲击,导致这些设施与配电系统运营商之间的联络中断,不过核心发电功能未受影响,电力生产得以正常持续。

热电联产厂成为攻击重点目标之一。攻击者早在2025年3月就潜入其中一座热电联产厂网络,通过长期数据窃取逐步提升权限、实现网络内横向移动,试图部署擦除恶意软件破坏供暖供应,但最终未能达成预期破坏效果。值得注意的是,波兰政府指出,若攻击成功,可能导致多达50万名民众面临断电风险。

此外,一家制造业企业也被卷入攻击事件。CERT Polska分析认为,该企业大概率属于机会性目标,攻击者通过存在漏洞的Fortinet边界设备获取初始访问权限。同时,电网连接点的攻击也被证实与FortiGate设备漏洞的利用相关。美国工控安全公司Dragos参与部分受攻击组织取证调查时发现,攻击者成功禁用了用于监测和控制设备的远程终端单元(RTU)通信系统,导致这些RTU无法运行且难以修复,而这类系统虽不直接控制发电,但对电网安全稳定监测至关重要。

本次攻击中,攻击者针对不同目标特性,部署多款功能明确的恶意软件,且传播路径与破坏方式各有差异。

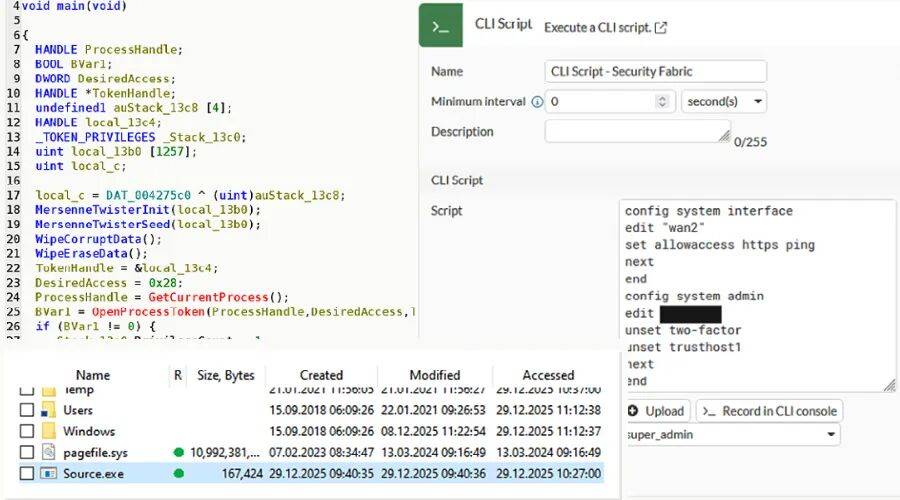

DynoWiper擦除恶意软件是核心攻击工具之一,目前已发现至少四个不同版本。CERT Polska指出,该恶意软件被分别部署在能源设施使用的Mikronika人机界面计算机以及热电联产厂的网络共享中,传播依赖通过FortiGate设备的SSL-VPN门户服务获取的访问权限。

其工作机制相对直接:首先通过梅森旋转伪随机数生成器(PRNG)初始化,随后枚举文件并利用该生成器生成的随机数对文件进行破坏,最后执行文件删除操作。值得关注的是,这款恶意软件不具备持久化机制,无法与命令控制(C2)服务器通信,也不能执行shell命令,同时不会试图规避安全程序检测。欧洲终端安全厂商ESET将其检测为Win32/KillFiles.NMO,并提供了对应的SHA-1哈希值,但未公布更多技术细节。

针对制造业企业,攻击者使用了另一款名为LazyWiper的擦除恶意软件。该软件基于PowerShell编写,通过生成32字节伪随机序列覆盖系统文件,导致文件无法恢复。CERT Polska推测,这款恶意软件的核心擦除功能可能是通过大型语言模型(LLM)开发而成。

在传播路径上,不同恶意软件呈现差异化特征:能源电站的恶意软件直接在人机界面机器上执行;而热电联产厂的DynoWiper和制造业企业的LazyWiper,则是通过在域控制器上执行PowerShell脚本,在Active Directory域内进行分发传播。

Dragos分析还发现,此次攻击同时针对IT系统与OT系统,IT系统包括工程师用于监控管理的Windows设备,OT系统则是工业生产中的实际操作设备,通过这种多系统攻击,攻击者试图同时扰乱运行并削弱工程师的监控与恢复能力。

CERT Polska在报告中详细披露了攻击者的部分操作细节,其攻击路径与权限获取方式具有明显针对性。在针对热电联产厂的攻击中,攻击者利用了设备配置中静态定义的多个账户,这些账户均未启用双因素认证,为攻击提供可乘之机。攻击者的连接来源多样,包括Tor节点以及多个波兰境内外IP地址,且这些IP地址往往与已被攻陷的基础设施相关联。

Dragos还指出,攻击者为接触到RTU,首先利用了“防火墙等边缘系统”中的漏洞。由于多个发电站点部署了相同型号、相同配置的防火墙与RTU,且存在相同漏洞或配置错误,使得攻击者的单一利用手段得以在近30个站点中成功绕过防护,实现规模化攻击。

不过,此次攻击中攻击者并未触发检测机制,且网络日志记录不足,导致调查人员难以判断攻击者是否曾尝试下达影响电力分配的指令。同时,Dragos认为此次攻击呈现“机会主义”特征,攻击者在获取多个站点访问权限后,采取“有什么,破坏什么”的策略,缺乏高度自动化、精准定向的攻击序列,更像是对漏洞系统的测试与探索。

此次网络攻击事件虽未造成大规模瘫痪,但引发波兰政府高度重视。波兰总理唐纳德・图斯克在新闻发布会上表示,政府正召集部长、安全机构负责人和能源主管部门专题讨论该事件,并加快推进《国家网络安全系统法案》(National Cybersecurity System Act)。该法案将对风险管理、IT与OT系统保护以及事件响应提出更严格的法律要求,旨在通过立法强化能源等关键基础设施的网络安全防护能力。

从行业影响来看,此次事件被工业网络安全公司Dragos视为“首次重大针对分布式能源(DER)的网络攻势”。随着全球能源向分布式、可再生能源转型,这类设施数量庞大、地理分散且单个防御薄弱的特点,逐渐成为网络攻击的新目标。

此次攻击也为全球电力行业敲响警钟:分布式能源的网络安全短板,如安全投资不足、远程暴露面广、标准化配置导致的风险同质化等问题,需得到行业高度重视,防御理念与技术体系亟待重构以应对潜在威胁。